2 maneras en que su tarjeta SIM puede ser hackeada (y cómo protegerla)

Anuncio

Probablemente sepa que el sistema operativo de su teléfono inteligente debe actualizarse regularmente para protegerlo contra vulnerabilidades de seguridad. Pero su tarjeta SIM también puede ser una fuente de vulnerabilidades de seguridad. Aquí le mostraremos algunas formas en que los piratas informáticos pueden usar las tarjetas SIM para obtener acceso a los dispositivos, y consejos sobre cómo puede mantener su tarjeta SIM segura.

1. Simjacker

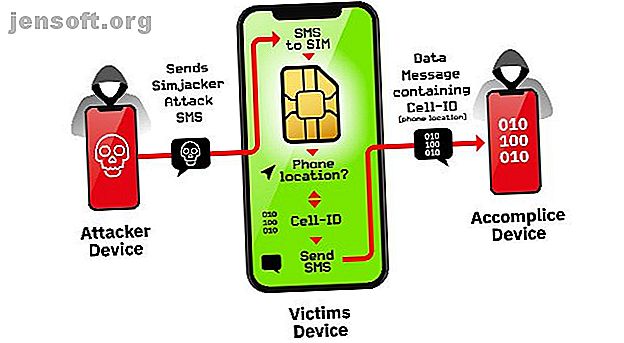

En septiembre de 2019, los investigadores de seguridad de AdaptiveMobile Security anunciaron que habían descubierto una nueva vulnerabilidad de seguridad que llamaron Simjacker. Este complejo ataque apunta a las tarjetas SIM. Lo hace enviando una pieza de código similar al spyware a un dispositivo objetivo mediante un mensaje SMS.

Si el objetivo abre el mensaje, los hackers pueden usar el código para vigilarlos espiando sus llamadas y mensajes e incluso rastreando su ubicación.

La vulnerabilidad funciona mediante el uso de un software llamado Navegador, que forma parte del Kit de herramientas de aplicaciones SIM (STK) que muchos operadores de teléfonos usan en sus tarjetas SIM. El navegador SIMalliance Toolbox es una forma de acceder a Internet, esencialmente, es un navegador web básico, que permite a los proveedores de servicios interactuar con aplicaciones web como el correo electrónico.

Sin embargo, ahora que la mayoría de las personas usa un navegador como Chrome o Firefox en su dispositivo, el navegador rara vez se usa. Sin embargo, el software todavía está instalado en una gran cantidad de dispositivos, dejándolos vulnerables al ataque Simjacker.

Los investigadores creen que este ataque se ha utilizado en varios países en los últimos dos años, especificando que el protocolo es "utilizado por operadores móviles en al menos 30 países cuya población acumulada suma más de mil millones de personas", principalmente en Medio Oriente, Asia, África del Norte y Europa del Este.

También creen que el exploit fue desarrollado y utilizado por una compañía privada específica, que está trabajando con varios gobiernos para monitorear a personas en particular. Actualmente, entre 100 y 150 personas son blanco de este ataque por día.

Como el ataque funciona en las tarjetas SIM, todo tipo de teléfonos son vulnerables, incluidos los dispositivos iPhone y Android, e incluso funciona en tarjetas SIM integradas (eSIM).

2. Intercambio de tarjeta SIM

Otro problema de seguridad de la tarjeta SIM del que puede haber oído es el intercambio de la tarjeta SIM ¿Qué es el intercambio de la tarjeta SIM? 5 consejos para protegerse de esta estafa ¿Qué es el intercambio de tarjetas SIM? 5 consejos para protegerse de esta estafa Con el aumento en el acceso a la cuenta móvil y 2FA por seguridad, el intercambio de tarjetas SIM es un riesgo de seguridad creciente. Aquí se explica cómo detenerlo. Lee mas . Los piratas informáticos utilizaron una variación de esta técnica para hacerse cargo de la cuenta personal de Twitter del CEO de Twitter Jack Dorsey en agosto de 2019. Este evento creó conciencia sobre cómo estos ataques pueden ser destructivos. La técnica relativamente simple utiliza trucos e ingeniería humana en lugar de vulnerabilidades técnicas.

Para realizar un intercambio de tarjeta SIM, un hacker primero llamará a su proveedor de telefonía. Pretenderán ser usted y pedirán una tarjeta SIM de reemplazo. Dirán que quieren actualizar a un nuevo dispositivo y, por lo tanto, necesitan una nueva SIM. Si tienen éxito, el proveedor del teléfono les enviará la SIM.

Luego pueden robar su número de teléfono y vincularlo a su propio dispositivo.

Esto tiene dos efectos. En primer lugar, su tarjeta SIM real será desactivada por su proveedor y dejará de funcionar. En segundo lugar, el hacker ahora tiene control sobre las llamadas telefónicas, los mensajes y las solicitudes de autenticación de dos factores que se envían a su número de teléfono. Esto significa que podrían tener suficiente información para acceder a sus cuentas bancarias, correo electrónico y más.

E incluso pueden bloquearlo de otras cuentas.

El intercambio de la tarjeta SIM es difícil de proteger. Esto se debe a que los piratas informáticos pueden convencer a un agente de atención al cliente de que son usted. Una vez que tienen su SIM, tienen control sobre su número de teléfono. Y es posible que ni siquiera sepas que eres un objetivo hasta que sea demasiado tarde.

Cómo mantener segura tu tarjeta SIM

Si desea proteger su tarjeta SIM contra ataques como estos, hay algunos pasos que puede seguir.

Protegerse contra los ataques de ingeniería social

Para protegerse contra los intercambios de tarjetas SIM, debe dificultar que los piratas informáticos encuentren información sobre usted. Los hackers utilizarán los datos que encuentren sobre usted en línea, como los nombres de amigos y familiares o su dirección. Esta información facilitará convencer a un agente de atención al cliente de que son usted.

Intente bloquear esta información configurando su perfil de Facebook solo para amigos y limitando la información pública que comparte en otros sitios. Además, recuerde eliminar las cuentas antiguas que ya no usa para evitar que sean el objetivo de un hack.

Otra forma de protegerse contra los intercambios de tarjetas SIM es tener cuidado con el phishing. Los piratas informáticos pueden intentar suplantar la identidad para obtener más información que puedan usar para copiar su SIM. Esté atento a correos electrónicos sospechosos o páginas de inicio de sesión. Tenga cuidado al ingresar sus datos de inicio de sesión para cualquier cuenta que use.

Finalmente, considere qué métodos de autenticación de dos factores Los pros y los contras de los tipos y métodos de autenticación de dos factores Los pros y los contras de los tipos y métodos de autenticación de dos factores Los métodos de autenticación de dos factores no son iguales. Algunos son demostrablemente más seguros y más seguros. Aquí hay un vistazo a los métodos más comunes y cuáles satisfacen mejor sus necesidades individuales. Leer más que usas. Algunos servicios de autenticación de dos factores enviarán un mensaje SMS a su dispositivo con un código de autenticación. Esto significa que si su SIM se ve comprometida, los piratas informáticos pueden acceder a sus cuentas incluso si tiene activada la autenticación de dos factores.

En su lugar, use otro método de autenticación, como la aplicación de autenticación de Google. De esta forma, la autenticación está vinculada a su dispositivo, no a su número de teléfono, lo que lo hace más seguro contra los intercambios de tarjetas SIM.

Establecer un bloqueo de tarjeta SIM

Para protegerse contra los ataques SIM, también debe configurar algunas protecciones en su tarjeta SIM. La medida de seguridad más importante que puede implementar es agregar un código PIN a su tarjeta SIM. De esta manera, si alguien quiere hacer cambios en su tarjeta SIM, necesita el código PIN.

Antes de configurar un bloqueo de la tarjeta SIM, debe asegurarse de conocer el número PIN que le dio su proveedor de red. Para configurarlo, en un dispositivo Android, vaya a Configuración> Pantalla de bloqueo y seguridad> Otras configuraciones de seguridad> Configurar bloqueo de tarjeta SIM . Luego puede habilitar el control deslizante para Bloquear tarjeta SIM .

En un iPhone, vaya a Configuración> Celular> PIN de SIM . En un iPad, vaya a Configuración> Datos móviles> PIN de SIM . Luego ingrese su PIN actual para confirmar y se activará el bloqueo de SIM.

Para obtener más consejos e instrucciones sobre cómo configurar un PIN de SIM, consulte nuestro artículo sobre cómo cifrar y configurar un bloqueo de tarjeta SIM en cualquier dispositivo móvil Cómo cifrar y configurar un bloqueo de tarjeta SIM en cualquier dispositivo móvil Cómo cifrar y configurar una tarjeta SIM Bloqueo en cualquier dispositivo móvil ¿Cifra los datos en su teléfono inteligente? De lo contrario, corre el riesgo de que le roben sus datos en el momento en que pierde su dispositivo. Cifrar sus datos es fácil; todo lo que necesitas es el software correcto. Lee mas .

Otros consejos de seguridad

Como siempre, debe usar contraseñas seguras generadas individualmente. No reutilice contraseñas antiguas ni use la misma contraseña en varias cuentas.

Además, asegúrese de que sus respuestas a las preguntas de recuperación de contraseña no estén disponibles públicamente, como el apellido de soltera de su madre.

Proteja su dispositivo de los ataques SIM

Los ataques a dispositivos móviles son cada vez más sofisticados. Simjacker y SIM swap atacan ambas tarjetas SIM de destino, pero lo hacen de diferentes maneras. Simjacker es un ataque técnico que aprovecha las vulnerabilidades en el software utilizado por las compañías de telefonía. Los ataques de intercambio de SIM utilizan la ingeniería social para obtener una copia de su tarjeta SIM.

Existen protecciones contra este tipo de ataques, como mantener su información personal en secreto y configurar un bloqueo de la tarjeta SIM.

Dicho esto, los teléfonos son cada vez más seguros de lo que solían ser. Para saber por qué, vea nuestro artículo sobre las razones por las que los teléfonos inteligentes son más seguros que los teléfonos tontos. 5 razones por las que los teléfonos inteligentes son más seguros que los teléfonos tontos. 5 razones por las que los teléfonos inteligentes son más seguros que los teléfonos tontos. Piensa otra vez. Aquí hay cinco formas en que un teléfono inteligente es más seguro que un teléfono tonto. Lee mas .

Explore más sobre: eSIM, tarjeta SIM, seguridad de teléfonos inteligentes.