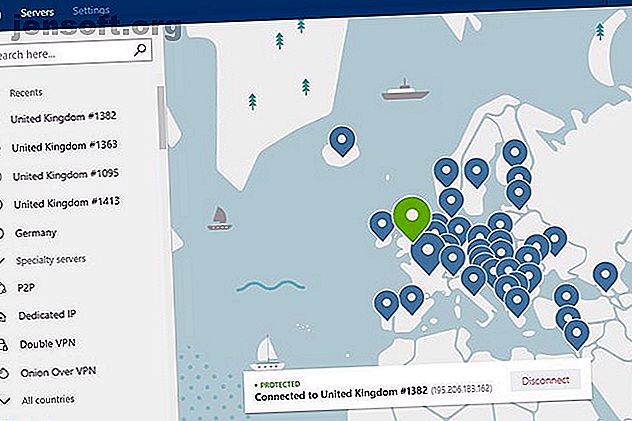

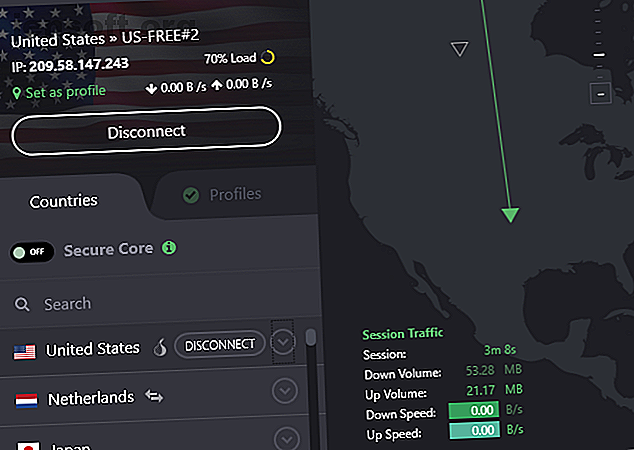

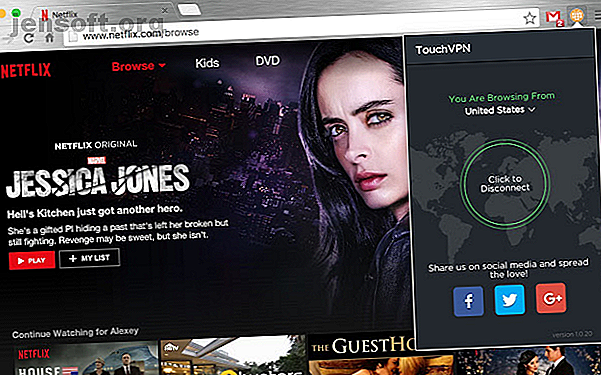

8 servicios VPN totalmente gratuitos para proteger su privacidad

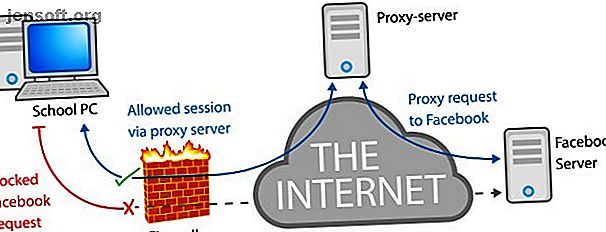

Anuncio Si bien las VPN gratuitas e ilimitadas para Windows son estafas, hay una serie de VPN libres de datos limitados que realmente no cuestan nada. Este artículo enumera los mejores. ¡Asegure su bandeja de entrada con nuestro curso gratuito de seguridad de correo electrónico! Esto lo suscribirá a nuestro boletín Ingrese su correo electrónico Desbloqueo Lea nuestra política de privacidad Sin embargo, las VPN gratuitas a menudo no se quedan para siempre. A vec