Cómo detectar el malware de VPNFilter antes de que destruya su enrutador

Anuncio

El malware de enrutador, dispositivo de red e Internet de las cosas es cada vez más común. La mayoría se enfoca en infectar dispositivos vulnerables y agregarlos a potentes botnets. Los enrutadores y los dispositivos de Internet de las cosas (IoT) siempre están encendidos, siempre en línea y esperando instrucciones. Perfecto forraje de botnet, entonces.

Pero no todo el malware es igual.

VPNFilter es una amenaza destructiva de malware para enrutadores, dispositivos IoT e incluso algunos dispositivos de almacenamiento conectado a la red (NAS). ¿Cómo se verifica si hay una infección de malware VPNFilter? ¿Y cómo puedes limpiarlo? Echemos un vistazo más de cerca a VPNFilter.

¿Qué es VPNFilter?

VPNFilter es una variante sofisticada de malware modular que se dirige principalmente a dispositivos de red de una amplia gama de fabricantes, así como a dispositivos NAS. VPNFilter se encontró inicialmente en dispositivos de red Linksys, MikroTik, NETGEAR y TP-Link, así como en dispositivos NAS QNAP, con alrededor de 500, 000 infecciones en 54 países.

El equipo que descubrió VPNFilter, Cisco Talos, actualizó recientemente los detalles sobre el malware, lo que indica que los equipos de red de fabricantes como ASUS, D-Link, Huawei, Ubiquiti, UPVEL y ZTE ahora muestran infecciones de VPNFilter. Sin embargo, en el momento de la escritura, no hay dispositivos de red Cisco afectados.

El malware es diferente a la mayoría de los otros malware centrados en IoT porque persiste después de un reinicio del sistema, lo que dificulta su erradicación. Los dispositivos que usan sus credenciales de inicio de sesión predeterminadas o con vulnerabilidades conocidas de día cero que no han recibido actualizaciones de firmware son particularmente vulnerables.

¿Qué hace VPNFilter?

Entonces, VPNFilter es una "plataforma modular de varias etapas" que puede causar daños destructivos a los dispositivos. Además, también puede servir como una amenaza de recopilación de datos. VPNFilter funciona en varias etapas.

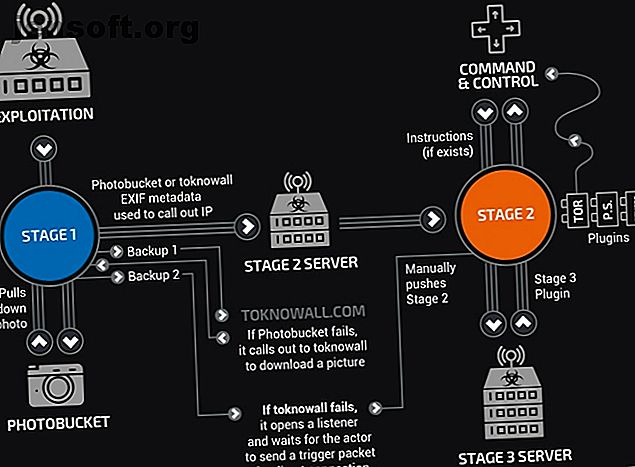

Etapa 1: VPNFilter La etapa 1 establece una cabeza de playa en el dispositivo, contactando a su servidor de comando y control (C&C) para descargar módulos adicionales y esperar instrucciones. La Etapa 1 también tiene múltiples redundancias incorporadas para ubicar los C y C de la Etapa 2 en caso de cambio de infraestructura durante la implementación. El malware Stage 1 VPNFilter también puede sobrevivir a un reinicio, lo que lo convierte en una amenaza sólida.

Etapa 2: VPNFilter La etapa 2 no persiste durante un reinicio, pero viene con una gama más amplia de capacidades. La etapa 2 puede recopilar datos privados, ejecutar comandos e interferir con la administración de dispositivos. Además, hay diferentes versiones de la Etapa 2 en estado salvaje. Algunas versiones están equipadas con un módulo destructivo que sobrescribe una partición del firmware del dispositivo, luego se reinicia para dejar el dispositivo inutilizable (el malware bloquea el enrutador, IoT o dispositivo NAS, básicamente).

Etapa 3: VPNFilter Los módulos de la Etapa 3 funcionan como complementos para la Etapa 2, extendiendo la funcionalidad de VPNFilter. Un módulo actúa como un rastreador de paquetes que recoge el tráfico entrante en el dispositivo y roba credenciales. Otro permite que el malware Stage 2 se comunique de forma segura usando Tor. Cisco Talos también encontró un módulo que inyecta contenido malicioso en el tráfico que pasa a través del dispositivo, lo que significa que el pirata informático puede enviar más vulnerabilidades a otros dispositivos conectados a través de un enrutador, IoT o dispositivo NAS.

Además, los módulos VPNFilter "permiten el robo de credenciales del sitio web y la supervisión de los protocolos Modbus SCADA".

Meta para compartir fotos

Otra característica interesante (pero no descubierta recientemente) del malware VPNFilter es su uso de servicios en línea para compartir fotos para encontrar la dirección IP de su servidor C&C. El análisis de Talos encontró que el malware apunta a una serie de URL de Photobucket. El malware descarga la primera imagen en la galería a la que hace referencia la URL y extrae una dirección IP del servidor oculta dentro de los metadatos de la imagen.

La dirección IP "se extrae de seis valores enteros para la latitud y longitud del GPS en la información EXIF". Si eso falla, el malware de la Etapa 1 vuelve a un dominio regular (toknowall.com, más sobre esto a continuación) para descargar la imagen y Intenta el mismo proceso.

Detección de paquetes dirigida

El informe actualizado de Talos reveló algunas ideas interesantes sobre el módulo de detección de paquetes VPNFilter. En lugar de simplemente aspirar todo, tiene un conjunto bastante estricto de reglas que se dirigen a tipos específicos de tráfico. Específicamente, el tráfico de los sistemas de control industrial (SCADA) que se conectan utilizando TP-Link R600 VPN, conexiones a una lista de direcciones IP predefinidas (que indican un conocimiento avanzado de otras redes y tráfico deseable), así como paquetes de datos de 150 bytes o más grande

Craig William, líder senior de tecnología y gerente de alcance global en Talos, le dijo a Ars: “Están buscando cosas muy específicas. No están tratando de reunir tanto tráfico como puedan. Buscan ciertas cosas muy pequeñas como credenciales y contraseñas. No tenemos mucha información sobre eso, aparte de que parece increíblemente dirigido e increíblemente sofisticado. Todavía estamos tratando de averiguar en quién estaban usando eso ".

¿De dónde vino VPNFilter?

Se cree que VPNFilter es el trabajo de un grupo de piratería patrocinado por el estado. Que el aumento inicial de la infección por VPNFilter se sintió predominantemente en toda Ucrania, los dedos iniciales señalaron las huellas dactilares respaldadas por Rusia y el grupo de piratas informáticos, Fancy Bear.

Sin embargo, tal es la sofisticación del malware que no existe una génesis clara y que ningún grupo de hackers, estado-nación o de otro tipo, ha dado un paso adelante para reclamar el malware. Dadas las reglas detalladas de malware y la orientación de SCADA y otros protocolos de sistemas industriales, un actor de estado-nación parece más probable.

Independientemente de lo que pienso, el FBI cree que VPNFilter es una creación de Fancy Bear. En mayo de 2018, el FBI incautó un dominio, ToKnowAll.com, que se pensó que se había utilizado para instalar y controlar el malware VPNFilter Etapa 2 y Etapa 3. La incautación del dominio ciertamente ayudó a detener la propagación inmediata de VPNFilter, pero no cortó la arteria principal; La SBU de Ucrania derribó un ataque VPNFilter en una planta de procesamiento químico en julio de 2018, por ejemplo.

VPNFilter también tiene similitudes con el malware BlackEnergy, un troyano APT en uso contra una amplia gama de objetivos ucranianos. Una vez más, si bien esto está lejos de ser una evidencia completa, la focalización sistémica de Ucrania proviene principalmente de piratear grupos con lazos rusos.

¿Estoy infectado con VPNFilter?

Lo más probable es que su enrutador no albergue el malware VPNFilter. Pero siempre es mejor prevenir que curar:

- Consulte esta lista para su enrutador. Si no estás en la lista, todo está bien.

- Puede dirigirse al sitio Symantec VPNFilter Check. Marque la casilla de términos y condiciones, luego presione el botón Ejecutar verificación VPNFilter en el medio. La prueba se completa en segundos.

Estoy infectado con VPNFilter: ¿Qué hago?

Si Symantec VPNFilter Check confirma que su enrutador está infectado, tiene un curso de acción claro.

- Restablezca su enrutador, luego ejecute VPNFilter Check nuevamente.

- Restablezca su enrutador a la configuración de fábrica.

- Descargue el último firmware para su enrutador y complete una instalación de firmware limpia, preferiblemente sin que el enrutador se conecte en línea durante el proceso.

Además de esto, debe completar análisis completos del sistema en cada dispositivo conectado al enrutador infectado.

Siempre debe cambiar las credenciales de inicio de sesión predeterminadas de su enrutador, así como cualquier dispositivo IoT o NAS (los dispositivos IoT no facilitan esta tarea Por qué Internet de las cosas es la mayor pesadilla de seguridad Por qué Internet de las cosas es la mayor pesadilla de seguridad Un día, llegas a casa del trabajo y descubres que se ha violado tu sistema de seguridad en el hogar habilitado para la nube. ¿Cómo podría suceder esto? Con Internet de las cosas (IoT), podrías descubrirlo de la manera difícil. Leer más) si es posible . Además, aunque hay evidencia de que VPNFilter puede evadir algunos firewalls, tener uno instalado y configurado correctamente 7 Consejos simples para asegurar su enrutador y red Wi-Fi en minutos 7 Consejos simples para asegurar su enrutador y red Wi-Fi en minutos ¿Alguien está olfateando? y espiar su tráfico de Wi-Fi, robar sus contraseñas y números de tarjeta de crédito? ¿Sabrías si alguien fuera? Probablemente no, así que asegure su red inalámbrica con estos 7 simples pasos. Leer más ayudará a mantener muchas otras cosas desagradables fuera de su red.

¡Cuidado con el malware del enrutador!

El malware del enrutador es cada vez más común. El malware y las vulnerabilidades de IoT están en todas partes, y con la cantidad de dispositivos que se conectan, solo empeorará. Su enrutador es el punto focal para los datos en su hogar. Sin embargo, no recibe tanta atención de seguridad como otros dispositivos.

En pocas palabras, su enrutador no es seguro como cree 10 maneras en que su enrutador no es tan seguro como cree 10 maneras en que su enrutador no es tan seguro como cree Aquí hay 10 formas en que su hacker podría ser explotado por piratas informáticos y por secuestradores inalámbricos. Lee mas .

Explore más sobre: Internet de las cosas, malware, seguridad en línea, enrutador.