Cómo detectar redes Wi-Fi públicas falsas "Evil Twin" administradas por piratas informáticos

Anuncio

Ya sea que se encuentre en un aeropuerto, en una cafetería o en una biblioteca, la conexión Wi-Fi gratuita está disponible en casi todas partes en estos días. Desafortunadamente, no todas las redes Wi-Fi gratuitas están protegidas vigilantemente cuando se trata de su seguridad de TI.

Esa red Wi-Fi que está utilizando podría estar abierta a amenazas de seguridad por parte de piratas informáticos y cibercriminales, poniendo en riesgo su información personal. Esto es lo que necesita saber sobre las falsas redes Wi-Fi.

¿Por qué los hackers usan redes Wi-Fi falsas?

El Wi-Fi público suele ser un objetivo para los ataques de Man in the Middle (MITM). Según SaferVPN, los piratas informáticos utilizan hasta el 25 por ciento de todos los puntos de acceso público para acceder a su información personal.

Además de aprovechar cualquier red Wi-Fi insegura para robar su identidad. 5 formas en que los piratas informáticos pueden usar el wifi público para robar su identidad. 5 maneras en que los piratas informáticos pueden usar el wifi público para robar su identidad. pero también los hackers. Aquí hay cinco formas en que los ciberdelincuentes pueden acceder a sus datos privados y robar su identidad, mientras disfruta de un café con leche y un bagel. Leer más, dos vulnerabilidades de Wi-Fi adicionales que los piratas informáticos pueden usar son los puntos de acceso no autorizados (AP) y Evil Twins. Estas son redes inalámbricas aparentemente genuinas creadas para engañar a las víctimas potenciales para que revelen su información personal.

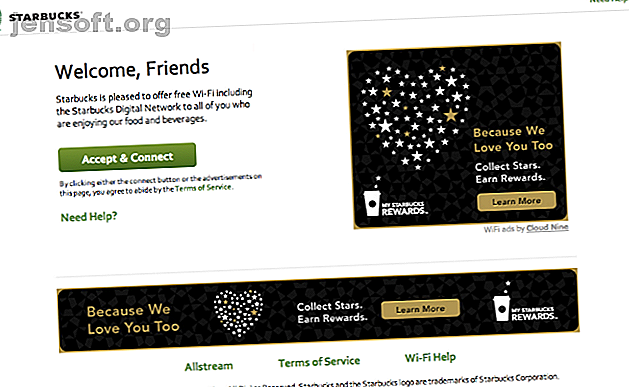

Pueden verse y actuar como lo que esperarías de una red real. Esto incluye usar el mismo nombre o un nombre similar (piense en Wi-Fi de Starbucks versus Wi-Fi gratuito de Starbucks ) y la misma pantalla de inicio de sesión.

Mientras está conectado a una red insegura y sin cifrar, al menos le está dando al hacker acceso gratuito a todo lo que hace mientras está en línea. Esto incluye obtener cualquier nombre de usuario, contraseña y otra información personal que ingrese.

Como máximo, descargará un virus o malware y les dará acceso total a su dispositivo incluso después de desconectarse de la insegura "red".

Si se conecta a una red donde se requiere una tarjeta de crédito para acceder, como un hotel o una red de avión "pago por hora", el hacker habrá copiado la información de su tarjeta de crédito incluso antes de comenzar a navegar. En resumen, cualquier información que cargue o descargue mientras esté en el wifi del pirata informático será visible para ellos.

Si bien hay otras formas en que los piratas informáticos pueden usar el Wi-Fi público para robar su identidad, nos centraremos en qué son los Evil Twins y los Rogue Access Points, qué buscar y qué debe hacer si se conecta a uno.

¿Qué es un punto de acceso no autorizado (AP)?

Un Rogue AP, a veces usado indistintamente con Evil Twin, es un dispositivo inseguro conectado a una red que el propietario desconoce. Este dispositivo transmitirá su propio Wi-Fi que lo conectará a la red genuina creada por la empresa.

Parecerá que se está conectando a la red Wi-Fi de forma normal, pero su conexión se realizará a través del punto de acceso del hacker en lugar del dispositivo seguro previsto.

Un hacker generalmente combinará esto con un ataque de denegación de servicio ¿Qué es un ataque DDoS? [MakeUseOf explica] ¿Qué es un ataque DDoS? [Explica MakeUseOf] El término DDoS silba cuando el ciberactivismo levanta su cabeza en masa. Este tipo de ataques son titulares internacionales debido a múltiples razones. Los problemas que impulsan esos ataques DDoS son a menudo controvertidos o altamente ... Lea más sobre el punto de acceso original para deshabilitarlo, haciendo de ellos la única señal disponible.

Los puntos de acceso no autorizados son un problema de seguridad masivo que amenaza la seguridad de todos los usuarios conectados. Las funciones de seguridad de la red y los cortafuegos que puedan estar habilitados en la red no afectarán el acceso de los Rogue AP a sus datos transmitidos.

Un Rogue AP es difícil de detectar como usuario. Sin embargo, si le preocupa que pueda tener dispositivos adicionales en su red, aquí le mostramos cómo encontrar un dispositivo no autorizado en su red.

¿Qué es una red Wi-Fi Evil Twin?

Un Evil Twin es técnicamente un tipo de Rogue Access Point que se puede configurar con cualquier teléfono o computadora portátil con capacidades inalámbricas. Difiere en que no está estrictamente conectado al wifi de la empresa sin saberlo. El hacker configurará una red inalámbrica duplicada que también se ve y actúa de la misma manera que la red original, hasta usar el mismo nombre y aparentemente las mismas características de seguridad.

La señal de este Wi-Fi generalmente dominará a la de la red real, simplemente por estar físicamente más cerca del usuario. Una vez más, un ataque de denegación de servicio para eliminar el punto de acceso original no es infrecuente en este escenario.

De cualquier manera, esto significa que las víctimas potenciales se conectarán a la señal del hacker en lugar de a la red genuina.

Cómo detectar una red Wi-Fi Evil Twin

Desafortunadamente, en la vida real, los gemelos malvados no usan barbas para que sean fáciles de identificar. No asuma que, debido a que el nombre del Wi-Fi es "Starbucks Free Wi-fi", es seguro, o incluso que pertenece a Starbucks.

Curiosamente, los Evil Twins más fáciles de detectar pueden ser aquellos que están protegidos con contraseña. Si ingresa a propósito la contraseña incorrecta y no recibe un mensaje de error, es probable que el punto de acceso sea falso. Un Evil Twins comúnmente permitirá que cualquiera acceda a él independientemente de la contraseña que ingrese.

Esté atento a las conexiones de red muy lentas. Esto podría ser una señal de que el pirata informático está utilizando Internet móvil para conectarse a la web.

Además, preste atención a la barra de direcciones de los sitios web que visita. Si su sitio web bancario muestra una versión HTTP sin cifrar en lugar de HTTPS, su conexión definitivamente no es segura. Esto se llama SSL Stripping, y un hacker puede obtener sus contraseñas o detalles bancarios a medida que los ingresa.

Es fácil para un hacker redirigirlo a una versión falsa de cualquier sitio web si se conecta a través de su dispositivo, y de esta manera, puede obtener sus datos de inicio de sesión tan pronto como los ingrese. El uso de una VPN no lo protegerá en estos casos, ya que está ingresando su información en el sitio web del hacker.

Sin embargo, asegúrese de que la URL sea correcta y busque errores gramaticales o lenguaje que no esperaría del sitio web.

Los dominios falsos (que a menudo usan direcciones con nombres incorrectos) son algo que debe tener en cuenta al navegar en cualquier situación, ya que son una de las muchas amenazas comunes de ingeniería social que puede enfrentar en línea. Cómo protegerse de estos 8 ataques de ingeniería social Cómo protegerse de estos 8 ataques de ingeniería social ¿Qué técnicas de ingeniería social usaría un hacker y cómo se protegería de ellas? Echemos un vistazo a algunos de los métodos de ataque más comunes. Lee mas

Cómo evitar ser víctima de hacks públicos de Wi-Fi

Siempre use una VPN, como nuestro servicio # 1 clasificado ExpressVPN, en su tableta, teléfono o computadora portátil. Existen soluciones VPN para casi todos los dispositivos, incluidos sus teléfonos inteligentes, tabletas, computadoras portátiles, computadoras de escritorio y enrutadores.

Cuando acceda a un Wi-Fi público, especialmente si no tiene una VPN instalada, siga navegando regularmente. Evite acceder a los sitios web donde ingresará datos confidenciales, como Amazon o su banca en línea.

Esté atento a los errores del certificado SSL. ¿Qué es un certificado de seguridad del sitio web y por qué debería importarle? ¿Qué es un certificado de seguridad del sitio web y por qué debería importarle? Leer más Muchos navegadores le informarán si está accediendo a una página insegura y sin cifrar. Asegúrese de acceder a las versiones encriptadas de cualquier sitio web. Compruebe siempre si el aviso "Seguro" en su barra de direcciones es verde. Además de una VPN, debe considerar extensiones de seguridad como HTTPS Everywhere. 13 Las mejores extensiones de Google Chrome de seguridad que necesita instalar ahora 13 Las mejores extensiones de Google Chrome de seguridad que necesita instalar ahora Mantenerse seguro en línea puede ser difícil. Aquí hay varias extensiones de seguridad de Chrome que deberías considerar agregar. Lee mas .

Si ve un error de certificado de seguridad, no lo ignore. En su lugar, cierre el sitio web y busque otras pistas de que está en una red sospechosa.

También puede valer la pena desactivar la función de "conexión automática a Wi-Fi" de su dispositivo para evitar la conexión accidental a una red ilegítima.

Tenga cuidado y siga estas siete estrategias seguras para usar Wi-Fi público de forma segura en su teléfono.

Qué hacer si te conectas a un Evil Twin o Rogue AP

Incluso si está atento, su teléfono podría conectarlo automáticamente a una red insegura sin que se dé cuenta. Si sospecha que se ha conectado a una red comprometida, siga estos pasos para reducir las posibles consecuencias.

- Desconecta lo más rápido posible.

- Borre su lista de conexiones Wi-Fi guardadas, para evitar conectarse a la misma en el futuro.

- Limpia el caché de tu navegador

- Ejecute comprobaciones de antivirus y malware. Las mejores herramientas de seguridad informática y antivirus Las mejores herramientas de seguridad informática y antivirus ¿Preocupado por malware, ransomware y virus? Estas son las mejores aplicaciones de seguridad y antivirus que necesita para mantenerse protegido. Lee mas

- Cambie la contraseña a cualquier sitio en el que haya iniciado sesión y a cualquier otro sitio web que use la misma información de inicio de sesión.

- Llame a su banco y cancele las tarjetas bancarias que utilizó.

Cualquier red no cifrada y Wi-Fi público pueden ser objetivos para un ataque MITM. De hecho, la red ni siquiera necesita pertenecer a un hacker con intención delictiva: cualquier red configurada sin tener en cuenta la seguridad es vulnerable. Así que tenga cuidado, y siempre use una VPN cuando esté en línea 4 Razones para usar siempre una VPN cuando esté en línea 4 Razones para usar siempre una VPN cuando esté en línea Las VPN (redes privadas virtuales) se están volviendo más populares . Sin embargo, no siempre está claro exactamente por qué debería usar uno. Aquí le explicamos por qué debería usar uno cada vez que se conecte. Lee mas !

Explore más sobre: Seguridad en línea, SSL, Wi-Fi, Seguridad inalámbrica.